Limitez les failles de sécurité de votre application Ajax. Identifiez les 10 vulnérabilités les plus utilisés. Parmi celles ci l’attaque la plus utilisée est XSS.

Auditez votre code en utilisant le plugin XSS de Firefox. Identifiez ainsi en amont, en avant la mise en production, en identifiant les attaques potentielles Cross Site Scripting (XSS).

Objis, spécialiste de la formation Java, est heureux de vous offrir ce

tutoriel, extrait de séances pratiques de la formation AJAX

dispensée par Objis.

Les + objis

70% de travaux pratiques

Clé USB avec tous les outils utilisés + Corrigés TPs

Bilan pédagogique individuel + conseils

Prérequis, outils et versions

connaisances langage JAVASCRIPT – (recommandation)

Liens utiles

+ de 100 tutoriaux java/jee Objis

Tutoriaux AJAX Objis

Objis, spécialiste formation java depuis 2005

Site officiel de Script.aculo.us

Les 10 vulnérabilités web les plus critiques

Wikipedia : définition XSS

Article Limiter attaque XSS

Scripts sécurisés avec Firefox

Analyseur de trames Ethereal

Algorithme Javascript MD5

Outils pour audit sécurité

Comprendre injection SQL + solutions

Objectifs

Comprendre les attaques potentielles

Limiter les attaques XSS

Programme

Contexte

Partie 1 : Les 10 attaques

Partie 2 : L’attaque XSS

Durée

30 min.

Définition et objectifs

Partie 1 : les 10 attaques les plus courantes

Le Top 10 de l’OWASP (Open Web Application Security Project) a pour but premier d’éduquer les développeurs, concepteurs, architectes et entreprises sur les conséquences des vulnérabilités de sécurité les plus communes des applications web.

Le Top 10 fournit des

méthodes de base pour se protéger contre ces vulnérabilités – première étape indispensable à votre programme sécurité de programmation sécurisée.

En tête vient l’attaque XSS.

Partie 2: attaque XSS

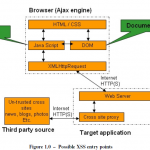

Les failles XSS se produisent à chaque fois qu’une application prend des données

écrites par l’utilisateur et les envoie à un browser web sans avoir au préalable

validé ou codé ce contenu. XSS permet à des attaquants d’exécuter du script

dans le navigateur de la victime afin de détourner des sessions utilisateur,

défigurer des sites web, potentiellement introduire des vers, etc.

Code à surveiller

Les cas suivants :

Javascript : eval()

Dom : document.write()

Partie 2 : Auditer

Téléchargez et installez le plugin Firefox XSS Me

Partie 3 : Protection

A partir du document OWASP présentant les 10 vulnérabilités web les plus critiques, citez 3 éléments de protection recommandées par OWAS¨P.

Conclusion

Dans ce tutoriel, vous avez découvert les attaques les plus courantes d’une application web en général, et Ajax en particulier.

Pour aller plus loin

Si vous appréciez notre sens du partage, devenez membre ‘classic’ du Club Objis.

Accélérez significativement votre maîtrise d’AJAX avec un coach Objis : devenez membre Silver / Gold du Club Objis.

Prochaine formation AJAX